Mobilsäkerhet • Artikel

26 augusti, 2024

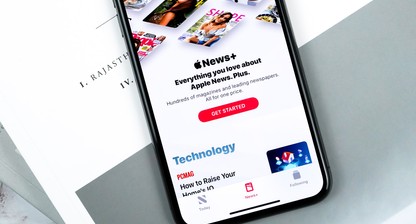

Vad är ett mobilapplikationstest?

I den här artikeln tittar vi närmare på hur ett mobilapplikationstest går till och vilka de vanligaste säkerhetshålen vi hittar är.

Artiklar

Mobilsäkerhet • Artikel

26 augusti, 2024

I den här artikeln tittar vi närmare på hur ett mobilapplikationstest går till och vilka de vanligaste säkerhetshålen vi hittar är.

Säkerhetstest • Artikel

24 augusti, 2024

Precis som många andra branscher kryllar säkerhetsvärlden av buzzwords och akronymer. Här är en lista över ord och begrepp som kan vara bra att känna till.

Artikel

21 augusti, 2024

Den uppkopplade industrin innebär nya utmaningar kopplade till cybersäkerhet och compliance. Här är några av de hot den står inför.

Säkerhetstest • Artikel

30 juni, 2024

CTF:er är ett kul och effektivt sätt att träna upp sina kunskaper inom hacking och teknisk säkerhet. Här är fem tävlingar våra tekniska säkerhetskonsulter rekommenderar.

Högtid • Artikel

17 juni, 2024

Ska du ut och resa? Då kan det vara en gos idé att ta ett par minuter för att läsa om några av de riskerna du kan exponeras för.

Säkerhetstest • Artikel

14 juni, 2024

Våra cybersäkerhetsexperter har fått välja ut tio böcker de tycker är värda att läsa under ledigheten. Ta en titt!

Riskhantering • Artikel

13 juni, 2024

När anställda arbetar hemifrån förändras hotbilden för de flesta arbetsgivare. Här är några saker att ta i beaktning.

Cloud • Artikel

11 maj, 2024

Här är några av de vanligaste felkonfigurationerna i miljöerna som finns i Azure, Amazon Web Services och Google Cloud Platform.

Artikel

1 maj, 2024

CSP existerar för att göra webbappar mer säkra mot attacker som exploaterar funktioner i webbläsaren. Här tittar vi närmare på policyn.

Säkerhetstest • Artikel

24 april, 2024

Här listar vi fyra plattformar som Sentors egna penetrationstestare själva använder och rekommenderar för dig som vill öva på att hacka.

Phishing • Artikel

17 april, 2024

Whaling är en attackmetod som riktar in sig på de största fiskarna i vattnet – beslutsfattarna. Här är vad du som högt uppsatt bör känna till för att undvika att drabbas.

Tillverkning • Artikel

15 april, 2024

Som CISO inom tillverkningsindustrin finns det många saker att hålla koll på – här är 10 frågor som bör kunna besvaras.

Riskhantering • Artikel

12 april, 2024

Säkerhet är inte nödvändigtvis något din CTO har koll på – men definitivt borde ha. Här 10 frågor om säkerhet som Sentors CTO anser att alla CTO:s ska kunna svara på.

Lösenord • Artikel

12 april, 2024

Alla incidenter är mer eller mindre unika till sin natur, men gemensamt för de allra flesta är att de inleddes med att någon klickade på ett phishing-mail.

Lösenord • Artikel

9 april, 2024

I den här artikeln tittar vi närmare på funktions- och säkerhetsaspekter med olika typer av lösenordshanterare.

Kundcase • Artikel

18 januari, 2024

När Kalix kommuns IT-system slogs ut till följd av en hackerattack valde Piteå kommun att utvärdera sin egen säkerhet med hjälp av ett Red Team Test. Resultatet blev startskottet för ett nytt säkerhetsprogram som idag genomsyrar hela verksamheten.

Medarbetare • Artikel

7 november, 2023

Infosäkpodden är en podcast som leds och produceras i Sentors egen regi. Bakom mikrofonerna sitter Mats Malmberg och hans kollega Gustav Jansäter.

Säkerhetstest • Artikel

30 juni, 2023

Här är nio steg du som beställare kan följa för att skapa bra förutsättningar för ett framgångsrikt test med minimal inverkan på affärsverksamheten.

Säkerhetstest • Artikel

17 maj, 2022

Scenariobaserad säkerhetstestning har blivit en allt vanligare metod för att utvärdera företagets säkerhet. Här tittar vi närmare på hur det fungerar.

Internet of things • Artikel

20 december, 2021

För femte året i rad tar Sentor fram rapporten Svenskarnas syn på IT-säkerhet.

Phishing • Artikel

29 november, 2021

Spear-phishing är en riktad form av phishing som innebär att skräddarsydda mail skickas till utstuderade offer. Här djupdyker vi i ämnet.

Säkerhetsincident • Artikel

20 augusti, 2021

Det här är en av våra incidentutredares skildring av vad som händer när en säkerhetsincident inträffar, och hur arbetet med att utreda och städa upp den går till.

Compliance • Artikel

25 maj, 2021

SOC 2 är ett ramverk som syftar till att säkerställa och formalisera informationssäkerheten hos tjänsteleverantörer. Ramverket är särskilt utformad för tjänsteleverantörer som lagrar kunddata i molnet, vilket innebär att SOC 2 är applicerbart på nästan alla SaaSföretag, samt företag som använder molnet för att lagra sina kunders information.

Säkerhetstest • Artikel

4 maj, 2021

En säkerhetsgranskning av källkod innebär att någon granskar källkoden ur ett säkerhetsperspektiv. Men vad innebär metoden, och vilka är för- och nackdelarna med att säkerhetsgranska källkod?

4 min • Sårbarhet • Artikel

30 april, 2021

Cross-Site Scripting (eller XSS) är en ganska svårbegriplig term för en typ av attack som riktar sig mot en webbsidas läsare.

Säkerhetstest • Artikel

29 april, 2021

Sårbarhetsscanningar och penetrationstester är båda viktiga verktyg för att upprätthålla en hög IT-säkerhet i din organisation. Vi har tittat närmare på vilka syften de olika metoderna tjänar, hur de skiljer sig åt samt hur de kompletterar varandra.

Säkerhetstest • Artikel

12 april, 2021

I princip alla stora företag använder AD för att kunna centralisera hanteringen av stora IT-miljöer. Men tjänsten medför även stora risker om den inte hanteras och skyddas på rätt sätt.

Sårbarhet • Artikel

12 april, 2021

Vid en skadlig kodinjektion försöker en angripare injicera kod via användarens webbläsare. Många av de moderna webbläsarna erbjuder funktioner för att begränsa hur script tillåts exekvera, i den artikeln kommer vi främst titta på två; subresource integrity och content security policy.

Sårbarhet • Artikel

9 april, 2021

En SQL injection-attack utnyttjar en säkerhetsbrist som har sin grund i att utvecklaren har misslyckats med att isolera extern fientlig information från webbapplikationens inre maskineri.

Windows • Artikel

8 april, 2021

Active Directory introducerades 1996, vilket innebär att det har funnits god tid att hitta många olika sätt att utnyttja sårbarheter i och runt systemet. I den här artikeln tar vi upp några kända attacker som angriper autentiseringsprotokollen i AD.

Säkerhetstest • Artikel

8 april, 2021

Red Team Testing har blivit ett viktigt komplement till traditionell säkerhetstestning. I den här artikeln får du en introduktion till metoden, samt hur den kan hjälpa dig att stärka din organisations motståndskraft.

Säkerhetstest • Artikel

8 april, 2021

Red Team Testing och pentester har många likheter, men metodernas syfte och utförande skiljer sig dock åt i vissa hänseenden – här tittar vi på hur.

Säkerhetstest • Artikel

30 mars, 2021

Nu har PCI Security Standards Counsil (PCI SSC) valt att uppdatera sina riktlinjer för hur ett penetrationstest ska utföras enligt PCI DSS.

Social engineering • Artikel

30 mars, 2021

Vid VD-bedrägerier låtsas bedragaren vara en ledande befattningshavare från en organisation för att få anställda att utföra olika uppgifter.

Ransomware • Artikel

30 mars, 2021

Ransomware är en form av malware (skadlig programvara) som krypterar filer eller hela hårddiskaroch därefter kräver en lösensumma från offret.

Sårbarhet • Artikel

30 mars, 2021

”Zero-day”-sårbarheter refererar till säkerhetshål i mjukvara, som exempelvis operativsystem och browsers.

Nätverk • Artikel

30 mars, 2021

Det är således mycket viktigt att säkra ditt trådlösa nätverk för att skydda ditt hem. Här följer några rekommendationer för att göra det säkrare.

Nätverk • Artikel

30 mars, 2021

På mängder av platser kan vi idag njuta av gratis Wi-Fi. Det är praktiskt, men tyvärr finns det en baksida.

Nätverk • Artikel

30 mars, 2021

De som sätter upp nätverken väljer ofta inte tillräckligt bra kryptering och lösenord. Medan de som använder trådlösa nätverk ofta saknar kunskap.

Social engineering • Artikel

30 mars, 2021

Social Engineering handlar om att infiltrera organisationers system genom att manipulera eller dra nytta av användarna som har tillgång till systemen.

Social engineering • Artikel

30 mars, 2021

Dessa fem attacktyper kan social engineering-angripare använda sig av för att nå sina mål: phishing, pretexting, tailgating, baiting och quid pro quo.

Social engineering • Artikel

30 mars, 2021

Social engineering är en form av bedrägeri som går runt alla säkerhetssystem genom att rikta in sig på den enskilda människan.

Riskhantering • Artikel

30 mars, 2021

Trots att leverantören hanterar din information är det upp till dig att ta ansvar för dina outsourcade tillgångar och säkerställa att de är skyddade.

Mobilsäkerhet • Artikel

29 mars, 2021

En manuell radering behöver inte betyda att din känsliga information är borttagen, ofta går den lätt att återställas.

Nätverk • Artikel

29 mars, 2021

Teknologierna IDS och IPS är i grund och botten ganska lika och analyserar nätverkstrafik i jakt på tecken på oönskad aktivitet.

MDR • Artikel

29 mars, 2021

Kort och gott används begreppet Managed Security Services (MSS) för säkerhetstjänster som är outsourcade till en tjänsteleverantör.

MDR • Artikel

29 mars, 2021

Intrångsdetektering eller på engelska Intrusion Detection är processen för att identifiera olovlig aktivitet i nätverk och system.

Artikel

29 mars, 2021

Tystnad och tålamod är nyckeln till så kallade APT-attacker. Väl inne kan information avlyssnas, filer och programvara kan installeras

MDR • Artikel

29 mars, 2021

Allt fler företag är på jakt efter en Managed Security Service Provider som kan hjälpa till att lösa ens utmaningar på säkerhetsområdet.

Nätverk • Artikel

29 mars, 2021

Nätverkssäkerhet handlar om att skydda den underliggande infrastrukturen och informationen från obehörig åtkomst, missbruk, och fel.

Phishing • Artikel

29 mars, 2021

Spam är och har varit ett allvarligt problem sedan e-post började användas frekvent. Trots det har mycket blivit bättre på sistone.

Phishing • Artikel

29 mars, 2021

Det är många gånger svårt att skilja ett autentisk e-postmeddelande från ett falskt. Här är några tips så att du inte faller i angriparens fälla.

Phishing • Artikel

29 mars, 2021

Phishing, eller på svenska nätfiske, brukar beskrivas som den vanligaste attacktypen och den används mot alla, riktat mot såväl privatpersoner som företag.

Cloud • Artikel

29 mars, 2021

Molnsäkerhet har blivit allt viktigare nu när vi flyttar upp mer av våra digitala tillgångar dit. Det här är några tips på vägen!

Nätverk • Artikel

29 mars, 2021

Man-in-the-middle-attack är som det låter, när någon tagit sig in i “mitten” mellan två parter som ex. genomför en transaktion online.

Malware • Artikel

29 mars, 2021

Det finns mängder av olika malware-typer, men en sak har dem gemensamt. De är skadlig programvara. I vår artikel förklarar vi mer!

Lösenord • Artikel

29 mars, 2021

En brute-force-attack är en metod för att systematiskt gissa ett lösenord genom att testa alla möjliga tecken i alla möjliga positioner.

Lösenord • Artikel

29 mars, 2021

Ett av de mest effektiva sätten för att skydda dig på nätet är att aktivera tvåfaktorsautentisering. Läs vår guide och kom igång!

Lösenord • Artikel

29 mars, 2021

Det finns flera sätt som en angripare kan komma över ditt lösenord. I den här går vi igenom de vanligaste sätten.

Lösenord • Artikel

29 mars, 2021

Det är svårt att hålla reda på mängder av olika lösenord. En lösenordshanterare (password manager) hjälper dig med just detta.

Lösenord • Artikel

29 mars, 2021

Det finns många fallgropar vid val av lösenord. Här har vi tagit fram våra bästa tips när det kommer till att välja ett säkert lösenord.

Lösenord • Artikel

29 mars, 2021

Det här är en kort introduktion till varför det är viktigt med ett starkt lösenord för att undvika att drabbas av en säkerhetsincident.

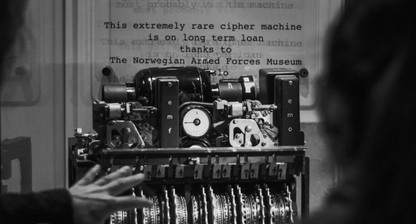

Kryptering • Artikel

29 mars, 2021

VPN används av både privatpersoner och företagsanvändare. Men vad är det och vad innebär det för din säkerhet online?

Kryptering • Artikel

29 mars, 2021

Det är mycket lätt att avlyssna mailkonversationer för den som vill – om man inte använder så kallad mailkryptering. Läs mer om vad det innebär här.

Kryptering • Artikel

29 mars, 2021

Kryptering har funnits i tusentals år, och även om det idag används mycket mer avancerade metoder så är ursprungstanken den samma – att skydda sin kommunikation.

Malware • Artikel

29 mars, 2021

I den här artikeln beskriver vi vad en keylogger är för någonting. Vi gör en genomgång av både hårdvaru- och mjukvarubaserade keyloggers.

Internet of things • Artikel

29 mars, 2021

Internet of Things (IoT) handlar om anslutningen av vardagliga enheter till internet, alltifrån termostater och lampor till dörrklockor och larm.

Incidenthantering • Artikel

29 mars, 2021

Här följer några tips för att vässa er incidenthantering ytterligare, så att ni är förberedda ifall något oväntat sker.

Social engineering • Artikel

29 mars, 2021

Identitetsstöld är något som blir allt vanligare trots att det finns tekniska sätt att begränsa det. Den här artikeln ger en introduktion till ämnet.

Artikel

29 mars, 2021

DDoS-attack står för distributed-denial-of-service och är ett stort angrepp riktat mot ett nätverk, en webbplats, ett datorsystem eller en webbtjänst. Här tittar vi närmare på ämnet.

Riskhantering • Artikel

29 mars, 2021

Det behöver inte kosta speciellt mycket att genomföra en cyberattack. Idag finns det flera olika sätt att gå tillväga för den som vill ont.

Högtid • Artikel

29 mars, 2021

Högtider som påsk, det är då vi ibland sänker garden. Det vet cyberkriminella som gärna försöker dra nytta av detta för olika bedrägerier.

PCI DSS • Artikel

29 mars, 2021

Hur ska man göra för att handla säkert med kort på nätet? Här är åtta tips från en av säkerhetsexperter.

Riskhantering • Artikel

29 mars, 2021

Vi får ofta frågan kring vad man som företag skulle kunna göra för undvika att drabbas av dataintrång. Här delar en av våra experter inom informationssäkerhet med sig av fem råd.

Högtid • Artikel

29 mars, 2021

Julen är i antågande och det är många som ser framemot högtiden. Detta gäller även hackers som älskar att utnyttja högtider för att lura människor via olika typer av scams.

Riskhantering • Artikel

29 mars, 2021

Dataintrång innebär att någon utan tillstånd väljer att tillskansa information som lagras digitalt. Det räcker att man ger sig tillgång till data, men även manipulerad, raderad eller tillagd information utan tillstånd är förstås även det brottsligt.

Compliance • Artikel

29 mars, 2021

Payment Card Industry Data Security Standard (PCI DSS) är en allmänt accepterad uppsättning riktlinjer och rutiner som syftar till att optimera säkerheten kring användningen av kredit- och bankkort. Här är en introduktion till ämnet.

Compliance • Artikel

29 mars, 2021

Från och med den första januari 2015 måste företag som lagrar, hanterar eller överför kreditkortsinformation uppfylla version 3.0 av Payment Card Industry Data Security Standard (PCI DSS 3.0). Här går vi igenom nyheterna och vad de innebär för dig som omfattas av kravet.

Compliance • Artikel

29 mars, 2021

Eftersom det kan vara omständigt att på egen hand söka fram förklaringar till alla begrepp inom PCI DSS har vi tagit fram en överlevnadsguide. Guiden börjar med de centrala begreppen för PCI DSS, för att sedan gå in mer på roller och rena tekniska termer.

Compliance • Artikel

29 mars, 2021

Har ditt företag börjat snegla på en ISO 27001-certifiering? I så fall är det värt att ta en titt på den här artikeln för att få några värdefulla tips på vägen.

Compliance • Artikel

29 mars, 2021

Ett beprövat sätt att minska risken för att drabbas av olika former av cyberbrott är genom att se till att organisationen tillämpar säkerhetsstandarden ISO 27001.

Phishing • Artikel

29 mars, 2021

Phishing är en attackmetod som har blivit omåttligt populär bland cyberkriminella eftersom den är effektiv. Här är 6 sätt för att stärka skyddet mot dessa attacker.

Phishing • Artikel

29 mars, 2021

Det kan vara svårt att urskilja vad som är ett legitimt mail och vad som är falskt. Här är 4 tips på saker att tänka på när öppnar din inkorg.

Phishing • Artikel

29 mars, 2021

I den här artikeln kommer vi titta vi närmare på hur skadan kan minimeras i händelse av att en anställd har lurats av ett phishing-mail. Läs mer!

Riskhantering • Artikel

29 mars, 2021

Att helt eller delvis flytta till molnet kan innebära många fördelar för en organisation – men det medför samtidigt nya hot och risker.

Artikel

29 mars, 2021

Vid cyberattacken Cloud Hopper riktade sig angriparna inte direkt mot slutmålet. Istället letade de efter den svagaste länken i kedjan.

Artikel

29 mars, 2021

I den här artikeln tittar vi närmare på hur tillit fungerar på internet. Vem är det egentligen som ser till att den efterlevs?

Riskhantering • Artikel

29 mars, 2021

Få organisationer har en samlad bild över vilka leverantörer de har samt vilka risker som finns förknippade med samarbetena. Här är några saker att tänka på.

Säkerhetsincident • Artikel

29 mars, 2021

Vi på Sentor genomför åtskilliga incidentutredningar hos företag varje år. Det vi kan konstatera är att många organisationer står helt oförberedda när olyckan slår till.

Compliance • Artikel

29 mars, 2021

I den här delen av artikelserien om NIS tar vi upp fem åtgärder som hjälper din organisation att höja den allmänna säkerhetsnivån och lättare efterleva direktivet.

Compliance • Artikel

29 mars, 2021

I den här delen av artikelserien om NIS tittar vi närmare på hur leverantörer av digitala tjänster påverkas av direktivet.

Compliance • Artikel

29 mars, 2021

I andra delen av vår artikelserie om NIS går vi igenom hur samhällsviktiga leverantörer påverkas av direktivet.

Compliance • Artikel

29 mars, 2021

I den här artikelserien om NIS-direktivet går vi igenom vad regelverket innebär, hur olika organisationer påverkas samt vad som krävs för att efterleva det.

Compliance • Artikel

29 mars, 2021

MSB menar att en etablerad standard för informationssäkerhet, däribland ISO 27000-serien, är en bra grund för att sätta in lämpliga säkerhetsåtgärder.

Sårbarhet • Artikel

29 mars, 2021

Säkerhetsbristen Cloudbleed gjorde det möjligt få fram en annan persons webbtrafik i din webbläsare.

Social engineering • Artikel

29 mars, 2021

Bedragare brukar vara bra på att hitta nya sätt att lura av människor pengar. Senast i raden av populära bedrägerier är det som i media har kommit att kallas för vd-bedrägerier.

Lösenord • Artikel

24 mars, 2021

Det finns fler sätt som lösenord kan läcka. Här är tre typiska exempel på hur någon med onda avsikter kan komma över lösenordet.